كشفت شركة كاسبرسكي عن 3 نسخ جديدة من برمجية (Prilex) الخبيثة التي صنعتها مجموعة من مجرمي الإنترنت سُميت باسم البرمجية الخبيثة المتطورة التي استهدفت نقاط البيع عام 2022.

ويمكن للنسخ الجديدة المكتشفة منع تقنية الاتصال القريب المدى (NFC) التي تُستخدم في إجراء المدفوعات اللاتلامسية على نقاط البيع المصابة، ما يُجبر العملاء على استخدام بطاقات الائتمان البلاستيكية في عمليات السداد، ويُمكِّن مجرمي الإنترنت من سرقة أموالهم. وبينما ينشط استخدام (Prilex) حاليًا في أمريكا اللاتينية، فمن الوارد أن يتسع نطاق استخدامها ليصل إلى منطقة الشرق الأوسط وتركيا وإفريقيا في الأشهر المقبلة.

وتطوّرت عصابة (Prilex) السيئة السمعة تدريجيًا من استخدام البرمجيات الخبيثة التي تركز على أجهزة الصراف الآلي إلى البرمجيات الخبيثة التي تستهدف نقاط البيع، وتُعدّ البرمجيات الأكثر تقدمًا المكتشفة حتى الآن.

وفي عام 2022، أطلقت كاسبرسكي وصف “الشبح” (GHOST) على هجمات (Prilex) التي تحتال على معاملات بطاقة الائتمان، حتى البطاقات المحمية بتقنية (CHIP) و(PIN) التي يُزعم بأنها غير قابلة للاختراق.

موضوعات ذات صلة بما تقرأ الآن:

أما الآن، فقد ذهبت العصابة وبرمجياتها إلى أبعد من ذلك، بحسب خبراء الأمن الذين تساءلوا هل يمكن لبرمجية (Prilex) التقاط البيانات الواردة من بطاقات الائتمان التي تدعم تقنية (NFC).

واكتشف باحثو كاسبرسكي، أثناء الاستجابة حديثًا لحادث وقع مع عميل أصيب ببرمجية (Prilex)، ثلاث نسخ جديدة قادرة على منع معاملات المدفوعات اللاتلامسية (الدفع من دون تلامس) التي راجت كثيرًا أثناء الجائحة وبعدها.

وتتسم أنظمة المدفوعات اللاتلامسية، مثل: بطاقات الائتمان، والخصم المباشر، ومفاتيح الدخول اللاسلكية، والأجهزة الذكية الأخرى كالأجهزة المحمولة، كونها تشمل تقنية تعريف التردّد اللاسلكي (RFID).

وفي الآونة الأخيرة، نفَّذت تطبيقات الدفع الإلكتروني (Samsung Pay)، و(Apple Pay)، و(Google Pay)، و(Fitbit Pay)، والتطبيقات المصرفية، تقنية (NFC) لدعم المعاملات الآمنة وإجرائها بلا تلامس.

وتقدّم البطاقات المصرفية اللاتلامسية طريقة مريحة وآمنة لإجراء المدفوعات من دون الحاجة إلى إدخال البطاقة في جهاز نقطة البيع أو تمريرها فيه، لكن (Prilex) استطاعت أن تأتي بطريقة تمنع هذه المعاملات من خلال تنفيذ مشروط لملف يحدد هل سيُحصل على معلومات بطاقة الائتمان أم لا، مع اشتماله على خيار حظر المعاملات القائمة على تقنية (NFC).

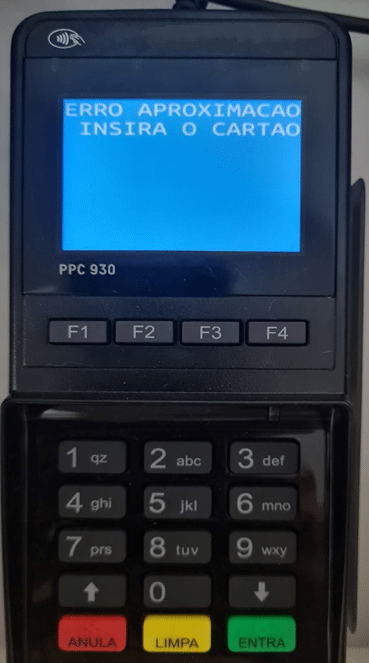

ونظرًا إلى أن المعاملات المستندة إلى (NFC) تنشئ رقم بطاقة فريدًا وصالحًا لمعاملة واحدة فقط، فإن (Prilex) إذا اكتشف معاملة تستند على (NFC) وحظرها، ستُظهر لوحة PIN الرسالة التالية:

ويهدف المجرمون من ذلك إلى إجبار الضحية على استخدام بطاقته البلاستيكية عن طريق إدخالها في قارئ لوحة (PIN)، حيث يمكن للبرمجية الخبيثة التقاط البيانات الواردة من المعاملة، باستخدام كل الطرق المتاحة لدى (Prilex)، مثل التلاعب بالرموز السرية لتنفيذ هجمات (GHOST).

وأُضيفت ميزةٌ جديدةٌ أخرى إلى أحدث عينات (Prilex)، تتمثل في إمكانية تصفية بطاقات الائتمان وفقًا لفئاتها، وإنشاء قواعد مختلفة لكل فئة. فمثلًا، يمكن حظر (NFC) والتقاط بيانات البطاقة، فقط إذا كانت البطاقة من فئة (Black) أو (Infinite)، أو مؤسسية أو غيرها بحد ائتمان مرتفع للمعاملات، وهي أكثر الفئات جاذبيةً من فئات بطاقات الائتمان القياسية ذات الرصيد أو الحد المنخفض.

وتنشط عصابة (Prilex) في أمريكا اللاتينية منذ عام 2014، ويُدّعى أنها كانت تقف وراء واحدة من أكبر الهجمات التي شُنّت في القارة. فخلال كرنفال ريو عام 2016، استنسخت العصابة أكثر من 28,000 بطاقة ائتمان وسرقت أكثر من 1,000 جهاز صراف آلي تابعة للبنوك البرازيلية.

ووسعت العصابة هجماتها على مستوى العالم، حيث رُصدت في ألمانيا عام 2019 لمّا استنسخت عصابة إجرامية بطاقات الخصم المباشر من ماستركارد (Mastercard) الصادرة عن بنك (OLB) الألماني، وسحبت أكثر من 1.5 مليون يورو من نحو 2,000 عميل. أما النُسخ المُعدَّلة المكتشفة حديثًا، فكانت في البرازيل، لكنها قد تنتشر إلى دول ومناطق أخرى، بينها الشرق الأوسط وتركيا وإفريقيا في الأشهر المقبلة.

وقال فابيو أسوليني، رئيس فريق البحث والتحليل العالمي في أمريكا اللاتينية لدى كاسبرسكي، إن المدفوعات اللاتلامسية غدت جزءًا من الحياة اليومية للأفراد، مشيرًا إلى أن الإحصاءات تُظهر أن قطاع التجزئة سيطر على السوق بحصة تزيد على 59 في المئة من عائدات المعاملات اللاتلامسية في عام 2021.

وأضاف أسوليني: “تتسم هذه المعاملات بالراحة والأمان، لذا فمن المنطقي أن يُنشئ مجرمو الإنترنت برمجيات خبيثة تعيق عمل الأجهزة التي تستخدم تقنية (NFC). ونظرًا لأن بيانات المعاملات التي تُنشأ أثناء الدفع بلا تلامس تظلّ غير مجدية من منظور (Prilex)، فإنها ستحرص على منع هذه المعاملات لإجبار الضحايا على إدخال البطاقة نفسها في جهاز نقطة البيع المصاب”.

ولحماية المستخدمين أنفسهم من (Prilex)، فإن كاسبرسكي توصيهم بتطبيق الحلّ (Kaspersky SDK) في وحدات نقاط البيع لمنع البرمجيات الخبيثة من العبث بالمعاملات التي تديرها تلك الوحدات. كما توصي بتأمين الأنظمة الأقدم بحلول الحماية المحدَّثة، لتُحسَّن وتُمكَّن من تشغيل الإصدارات القديمة من ويندوز وأحدث باقات مايكروسوفت بوظائفها الكاملة، ما يضمن حصول المؤسسات في المستقبل المنظور على الدعم الكامل لبرمجيات مايكروسوفت الأقدم، ويمنحها فرصة الترقية في أي وقت تحتاج إليه.

وينبغي للمستخدمين أيضًا أن يثبتوا حلًا أمنيًا، مثل: (Kaspersky Embedded Systems Security) يحمي الأجهزة من نواقل الهجوم المختلفة. وإن كان للجهاز مواصفات منخفضة للغاية للنظام، فسيظل حل كاسبرسكي قادرًا على حمايته بسيناريو الرفض الافتراضي.

وتوصي كاسبرسكي المؤسسات المالية التي تقع ضحية لهذا النوع من الاحتيال باستخدام (Threat Attribution Engine) لمساعدة فرق الاستجابة للحوادث على العثور على ملفات (Prilex) واكتشافها في الأنظمة التي تعرضت للهجوم.